Cyfrowy front. Ewolucja zagrożeń hakerskich

Od phishingu i ransomware po ataki APT – Strategie obrony w świecie permanentnego ryzyka.

Sygnał

Cyberbezpieczeństwo stało się fundamentalnym wyzwaniem XXI wieku, ponieważ cyfrowa transformacja przeniosła krytyczne zasoby i operacje do przestrzeni sieciowej. Analiza ta ma na celu dekonstrukcję stale ewoluującego krajobrazu zagrożeń, odróżniając działania cyberprzestępców nastawionych na szybki zysk (jak ransomware i phishing) od złożonych operacji szpiegowskich prowadzonych przez jednostki państwowe (APT). Zrozumienie wykorzystywanych Taktyk, Technik i Procedur (TTP) jest kluczowe, ponieważ hakerzy stosują metody od prostej socjotechniki, aż po wykorzystanie nieznanych luk (Zero-Day Exploits). W efekcie, obrona wymaga strategicznego, wielowarstwowego podejścia, które łączy świadomość użytkowników z zaawansowanymi technologiami monitorowania i odporności.

Analiza - najczęstsze rodzaje ataków hakerskich

Cyberprzestępcy dążą do kradzieży danych, uzyskania korzyści finansowych (okup, wyłudzenia), szpiegostwa lub zakłócenia działania systemów.

Phishing i socjotechnika

To ataki wykorzystujące manipulację psychologiczną w celu nakłonienia ofiar do wykonania niebezpiecznych działań (np. kliknięcia w link, podania poufnych danych).

Phishing

Masowe wysyłanie fałszywych wiadomości (e-mail, SMS, komunikator), podszywających się pod zaufane instytucje (banki, kurierzy, urzędy), prowadzących do fałszywych stron logowania lub zawierających złośliwe załączniki.

Spear Phishing

Ukierunkowany atak na konkretną osobę lub małą grupę, często poprzedzony dogłębnym rozeznaniem (np. podszycie się pod współpracownika lub przełożonego).

Vishing/Smishing

Wyłudzenia danych odpowiednio przez połączenia głosowe (Voice Phishing) lub wiadomości SMS.

Złośliwe oprogramowanie (Malware)

To ogólny termin obejmujący wszelkie oprogramowanie stworzone w celu wyrządzenia szkód lub uzyskania nieautoryzowanego dostępu.

Ransomware

Oprogramowanie szyfrujące pliki lub blokujące dostęp do systemu ofiary, a następnie żądające okupu w zamian za ich odszyfrowanie. Jest to obecnie jedno z najgroźniejszych zagrożeń.

Wirusy i robaki (Worms)

Wirusy wymagają interakcji (np. uruchomienia zainfekowanego pliku) i dołączają się do innych programów. Robaki rozprzestrzeniają się samodzielnie przez sieć.

Trojany (konie trojańskie)

Złośliwe oprogramowanie ukryte w pozornie niegroźnych, legalnych plikach lub aplikacjach. Po uruchomieniu instaluje ukryte szkodliwe funkcje, np. backdoory (tylne furtki) dające zdalny dostęp.

Spyware

Oprogramowanie szpiegujące, które potajemnie zbiera informacje o użytkowniku, np. rejestruje naciśnięcia klawiszy (keylogging).

Ataki odmowy usług (Denial of Service - DoS/DDoS)

Ataki mające na celu uniemożliwienie działania serwera, sieci lub usługi poprzez przeciążenie go nadmiernym ruchem.

DoS (Denial of Service)

Atak przeprowadzony z jednego źródła.

DDoS (Distributed Denial of Service)

Atak przeprowadzony z wielu, rozproszonych źródeł (często z wykorzystaniem zainfekowanych urządzeń tworzących botnet), co utrudnia zablokowanie ruchu.

Ataki na hasła

Próby uzyskania dostępu do kont poprzez odgadnięcie lub złamanie danych uwierzytelniających.

Atak siłowy (Brute Force)

Systematyczne, zautomatyzowane wypróbowywanie wszystkich możliwych kombinacji znaków, aż do znalezienia poprawnego hasła.

Atak słownikowy (Dictionary Attack)

Wykorzystanie listy najczęściej używanych haseł, słów ze słownika oraz popularnych fraz.

Credential stuffing

Wykorzystanie wykradzionych (np. z innej strony) par loginów i haseł do prób logowania na innych serwisach, bazując na powszechnej tendencji do używania tych samych haseł.

Ataki na aplikacje webowe i bazy danych

Wykorzystanie luk w kodzie stron i aplikacji internetowych.

SQL Injection

Wstrzyknięcie złośliwego kodu SQL do pól formularzy (np. logowania, wyszukiwania), co może umożliwić dostęp, modyfikację lub kradzież danych z bazy danych.

Cross-Site Scripting (XSS)

Wstrzyknięcie złośliwego kodu (np. JavaScript) do strony internetowej, który jest następnie wykonywany przez przeglądarki innych użytkowników odwiedzających tę stronę.

Cyberprzestępcy stosują różnorodne taktyki, techniki i procedury (TTP), które można uporządkować w fazy ataku (np. model Cyber Kill Chain). Poniżej kluczowe techniki:

Kluczowe techniki ataku (TTP)

Poniżej przedstawiono najczęściej stosowane techniki, wykorzystywane przez cyberprzestępców w różnych fazach ataku:

Reconnaissance (rozpoznanie)

Opis

Zbieranie informacji o celu (adresy e-mail, numery telefonów, technologie, struktura firmy) poprzez publiczne źródła (OSINT) i skanowanie sieci.

Cel

Zaplanowanie ataku i identyfikacja słabych punktów.

Exploitation (wykorzystanie luk)

Opis

Wykorzystanie zidentyfikowanych luk w zabezpieczeniach (w systemie, oprogramowaniu, konfiguracji) w celu uzyskania początkowego dostępu.

Cel

Uzyskanie wstępnego dostępu do systemu.

Privilege Escalation (eskalacja uprawnień)

Opis

Po uzyskaniu wstępnego dostępu o niskim poziomie uprawnień, haker dąży do uzyskania uprawnień administracyjnych (np. root lub administrator).

Cel

Zwiększenie możliwości działania w systemie.

Lateral movement (ruch boczny)

Opis

Przemieszczanie się wewnątrz sieci ofiary po uzyskaniu wstępnego dostępu, np. z zainfekowanego komputera pracownika do kluczowego serwera.

Cel

Osiągnięcie docelowego systemu (np. serwera z danymi).

Command and control (C2)

Opis

Ustanowienie ukrytego kanału komunikacji z zainfekowanym systemem (beaconing) w celu zdalnego kontrolowania go i przesyłania poleceń.

Cel

Utrzymanie kontroli nad ofiarą.

Data exfiltration (eksfiltracja/kradzież danych)

Opis

Potajemne kopiowanie i przesyłanie wykradzionych poufnych danych (np. danych klientów, własności intelektualnej) poza sieć ofiary.

Cel

Realizacja głównego celu ataku (kradzież).

Man-in-the-Middle (MITM)

Opis

Wstawienie się pomiędzy dwie komunikujące się strony (np. użytkownika i serwer), przechwycenie, podsłuchanie lub modyfikacja przesyłanych informacji. Często wykorzystywane w niezabezpieczonych sieciach Wi-Fi.

Cel

Przechwycenie poświadczeń lub danych.

Zero-Day exploits

Opis

Wykorzystanie luki w zabezpieczeniach, która jest nieznana producentowi oprogramowania i dla której nie istnieje jeszcze poprawka.

Cel

Atak o wysokiej skuteczności.

Techniki stosowane przez jednostki państwowe (APT)

Grupy hakerskie sponsorowane przez państwa (APT) celują w szpiegostwo, dywersję, kradzież własności intelektualnej i destabilizację infrastruktury krytycznej (energetyka, telekomunikacja, finanse). Ich metody różnią się od działań cyberprzestępczych przede wszystkim wytrwałością, cierpliwością oraz dostępem do znacznie większych zasobów (finansowych, technologicznych i ludzkich).

Zaawansowane i ukierunkowane metody ataku

Te jednostki często wykorzystują podstawowe techniki (jak Spear Phishing), ale podnoszą je na znacznie wyższy poziom zaawansowania:

Wektory długotrwałego dostępu i ukrywania się

Supply Chain Attacks (Ataki na Łańcuch Dostaw)

Opis

Hakerzy nie atakują bezpośrednio celu, ale zaufanego dostawcę (np. firmy dostarczającej oprogramowanie, sprzęt lub usługi). Wstrzykują złośliwy kod do legalnego produktu lub aktualizacji, który następnie, niczego nieświadomy, instaluje cel.

Cel

Ominięcie zaawansowanych zabezpieczeń celu i uzyskanie dostępu za pomocą zaufanego kanału. Ataki takie jak SolarWinds czy NotPetya są klasycznymi przykładami.

Włamania wodne (Watering Hole Attacks)

Opis

Polega na zainfekowaniu stron internetowych, które cel na pewno odwiedzi. Hakerzy identyfikują popularne witryny (np. branżowe fora, witryny partnerów) i umieszczają na nich kod, który atakuje tylko odwiedzających spełniających określone kryteria (np. adres IP należący do docelowej organizacji).

Cel

Czekanie, aż ofiara sama wejdzie do pułapki, minimalizując ryzyko wykrycia.

Persistent malware (trwałe złośliwe oprogramowanie)

Opis

Tworzenie wysoce wyspecjalizowanego, niestandardowego złośliwego oprogramowania, które potrafi wytrwale ukrywać się w systemie przez lata. Oprogramowanie to często działa w pamięci (fileless malware) lub jest zaszyte w trudnych do wyczyszczenia miejscach (np. firmware, BIOS).

Cel

Utrzymanie długotrwałego dostępu i przetrwanie wielokrotnych reinstalacji systemu lub skanowań antywirusowych.

Techniki ewidowania i dywersji

Covert C2 Channels (Ukryte kanały C2)

Opis

Komunikacja Command and Control z zainfekowanymi maszynami odbywa się za pomocą nieoczywistych i trudnych do wykrycia protokołów. Mogą to być kanały zaszyfrowane i ukryte w ruchu DNS, ICMP (ping) lub nawet w pakietach innych, legalnych protokołów (np. manipulowanie metadanymi obrazów).

Cel

Unikanie detekcji przez standardowe systemy monitorowania sieci.

Physical destruction/sabotage (dywersja fizyczna/sabotaż)

Opis

O ile większość przestępców chce coś ukraść, APT często dążą do zniszczenia lub zakłócenia działania systemów (np. infrastruktury krytycznej). Szkodliwe oprogramowanie (jak Stuxnet) jest specjalnie zaprojektowane do manipulowania sterownikami przemysłowymi (SCADA) lub systemami kontroli.

Cel

Powodowanie uszkodzeń fizycznych, awarii sieci energetycznych, blokowanie transportu, lub niszczenie danych w celu wywołania chaosu.

Living Off the Land (LotL)

Opis

Zamiast wgrywać nowe pliki binarne, hakerzy wykorzystują legalne narzędzia i skrypty już obecne w systemie operacyjnym (np. PowerShell, WMI, systemowe pliki wykonywalne).

Cel

Ukrycie aktywności jako standardowe zadania administracyjne, co sprawia, że jest to niezwykle trudne do wykrycia przez systemy antywirusowe i monitorujące, które koncentrują się na nowych, nieznanych plikach.

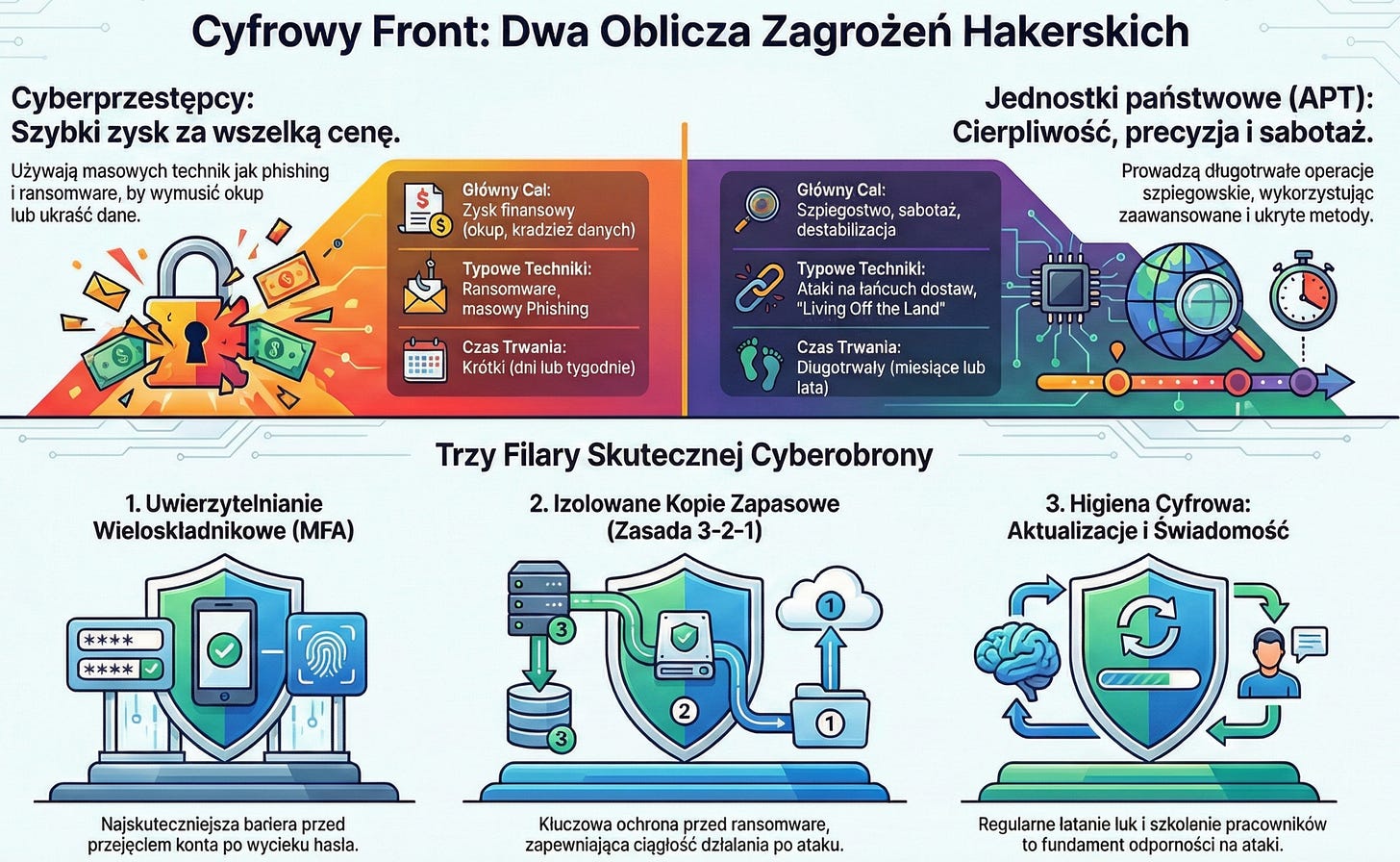

Porównanie zaawansowania technik ataku

Ataki cyberprzestępcze (komercyjne)

Technika: Ransomware / Phishing (Masowy)

Typ operatora: cyberprzestępcy (nastawieni na zysk)

Główne cele: szybki zysk finansowy (okup, kradzież danych osobowych)

Czas trwania: krótki (od infekcji do żądania okupu lub wyłudzenia)

Ataki państwowe (Advanced Persistent Threats - APT)

Technika: Supply Chain Attacks (Ataki na Łańcuch Dostaw) / Living Off the Land (LotL)

Typ operatora: jednostki państwowe (służby specjalne / wojsko)

Główne cele: szpiegostwo, sabotaż, kradzież własności intelektualnej, destabilizacja

Czas trwania: długotrwały, mierzony w miesiącach lub latach

Metody obrony przed atakami hakerskimi

Ochrona danych uwierzytelniających i dostępu (przed atakami na hasła, reconnaissance)

Uwierzytelnianie dwuskładnikowe (MFA/2FA)

Wdrożenie i egzekwowanie MFA dla wszystkich kont, zwłaszcza dostępu zdalnego, poczty e-mail i kont uprzywilejowanych. To najskuteczniejsza bariera przed atakami typu Credential Stuffing i Brute Force.

Silne i unikalne hasła

Stosowanie długich, złożonych i unikalnych haseł dla każdej usługi. Zaleca się użycie menedżerów haseł.

Zarządzanie uprzywilejowanym dostępem (PAM)

Ograniczenie liczby kont z uprawnieniami administratora/root oraz monitorowanie ich użycia w celu zapobiegania Eskalacji Uprawnień (Privilege Escalation).

Ochrona przed złośliwym oprogramowaniem i lukami (przed Malware, Exploitation, Zero-Day)

Regularne i bezzwłoczne aktualizacje (Patch Management)

Natychmiastowe instalowanie poprawek bezpieczeństwa (patchy) dla systemów operacyjnych, aplikacji i oprogramowania serwerowego w celu eliminowania luk, zanim zostaną wykorzystane.

Wielowarstwowa ochrona endpointów

Używanie zaawansowanych systemów EDR (Endpoint Detection and Response) lub antywirusowych nowej generacji, które chronią przed Ransomware, Trojanami i Spyware.

Segmentacja sieci

Podział sieci na mniejsze, izolowane strefy. Ogranicza to Ruch Boczny (Lateral Movement) hakerów wewnątrz organizacji po uzyskaniu wstępnego dostępu.

Bramy bezpieczeństwa (Firewall, WAF)

Konfiguracja i monitorowanie firewalli oraz Web Application Firewall (WAF), aby blokować złośliwy ruch i chronić przed atakami na aplikacje webowe (np. SQL Injection, XSS).

Obrona przed socjotechniką i ukierunkowanymi atakami (Przed Phishing, APT)

Szkolenia świadomości bezpieczeństwa

Regularne, obowiązkowe szkolenia dla pracowników, uczące rozpoznawania wiadomości phishingowych, Spear Phishing i technik manipulacji.

Weryfikacja komunikacji

Wdrożenie zasady podwójnej weryfikacji (np. telefonicznej) dla nietypowych lub pilnych próśb (zwłaszcza dotyczących transferów finansowych), nawet jeśli wydają się pochodzić od przełożonego.

Filtrowanie poczty i URL

Użycie zaawansowanych filtrów antyspamowych, które identyfikują i blokują wiadomości zawierające złośliwe załączniki lub linki do fałszywych stron.

Monitorowanie OSINT

Aktywne monitorowanie publicznych źródeł informacji (OSINT) i mediów społecznościowych, aby ograniczyć ilość danych, które mogą posłużyć do rozpoznania (Reconnaissance) i ukierunkowanych ataków.

Ciągłość działania i odporność (przed Ransomware, DoS/DDoS, dywersja)

Strategia tworzenia kopii zapasowych (Backup Strategy)

Wdrożenie reguły 3-2-1 (3 kopie, na 2 różnych nośnikach, 1 kopia offline/izolowana). Izolacja kopii zapasowych jest kluczowa w walce z Ransomware i Sabotażem.

Plan reagowania na incydenty (IRP)

Opracowanie i regularne testowanie szczegółowego planu postępowania w przypadku ataku (np. Ransomware, naruszenie danych, DDoS).

Usługi Anti-DDoS

Korzystanie z usług providerów chroniących przed Atakami Odmowy Usług (DDoS), które potrafią filtrować i absorbować ogromne ilości złośliwego ruchu.

Obrona przed zaawansowanymi wektorami APT

Wykrywanie i reagowanie (SIEM/SOC)

Inwestycja w systemy SIEM (Security Information and Event Management) oraz SOC (Security Operations Center), które ciągle monitorują sieć i logi w poszukiwaniu nietypowych wzorców, w tym ukrytych Kanałów C2 oraz aktywności LotL (wykorzystywania legalnych narzędzi systemowych).

Weryfikacja łańcucha dostaw

Ustanowienie rygorystycznych procedur bezpieczeństwa dla dostawców oprogramowania i usług (Supply Chain). Regularne audyty dostawców i weryfikacja integralności otrzymywanych aktualizacji.

Mikro-segmentacja

Rozszerzenie segmentacji do poziomu pojedynczych obciążeń roboczych/serwerów, co drastycznie utrudnia Lateral Movement i chroni przed Włamania Wodne (Watering Hole Attacks).

Wnioski z analizy zagrożeń cybernetycznych

Wnioski krótkoterminowe (natychmiastowe działania)

Wdrożenie MFA/2FA: natychmiastowe włączenie uwierzytelniania dwuskładnikowego dla wszystkich krytycznych usług (poczta, dostęp zdalny, konta bankowe).

Izolowane kopie zapasowe: utworzenie i przetestowanie izolowanych (offline) kopii zapasowych najważniejszych danych (zgodnie z zasadą 3-2-1) w celu ochrony przed Ransomware.

Patching krytyczny: bezzwłoczna instalacja poprawek bezpieczeństwa dla publicznie dostępnych serwerów i krytycznych luk (Exploitation).

Wnioski średnioterminowe (strategiczna budowa odporności)

Szkolenia świadomości: regularne, obowiązkowe szkolenia dla pracowników, skupiające się na rozpoznawaniu Phishingu i Spear Phishingu.

Segmentacja sieci: wprowadzenie segmentacji sieciowej, aby ograniczyć Ruch Boczny (Lateral Movement) i zasięg potencjalnego ataku.

Plan reagowania: opracowanie i przeprowadzenie pierwszych testów Planu Reagowania na Incydenty (IRP).

Wnioski długoterminowe (inwestycja i zaawansowana obrona)

Strategia zero trust: przejście na model bezpieczeństwa Zero Trust, który zakłada, że żadnemu użytkownikowi ani urządzeniu nie można ufać, dopóki nie zostanie zweryfikowany.

Monitorowanie APT: wdrożenie zaawansowanych systemów SIEM/SOC i EDR, skoncentrowanych na wykrywaniu subtelnych technik (np. Living Off the Land, Covert C2).

Wzmocnienie łańcucha dostaw: ustanowienie rygorystycznych umów i audytów bezpieczeństwa dla dostawców oprogramowania (Supply Chain Attacks).

Implikacje

Implikacje dla firm i instytucji (ochrona zasobów)

Priorytet dla danych uwierzytelniających: największe ryzyko stanowią przejęte poświadczenia. Konieczne jest MFA i PAM (Zarządzanie Uprzywilejowanym Dostępem).

Ryzyko aplikacji webowych: systemy te są stale celem ataków (SQL Injection, XSS). Należy obowiązkowo stosować WAF (Web Application Firewall) i regularne testy penetracyjne.

Ciągłość działania: konieczność inwestowania w odporność na Ransomware i DDoS poprzez izolowane kopie zapasowe i specjalistyczne usługi anty-DDoS.

Implikacje dla państwa (ochrona infrastruktury krytycznej)

Zagrożenie APT: największe zagrożenie to długotrwałe, ukierunkowane działania jednostek państwowych (APT) dążące do sabotażu i szpiegostwa.

Wzmocnienie krytycznej infrastruktury: opracowanie i egzekwowanie surowych standardów cyberbezpieczeństwa dla sektorów kluczowych (energetyka, zdrowie, finanse), chroniących przed atakami na systemy SCADA i dywersją fizyczną.

Koordynacja i wywiad: wzmocnienie krajowych centrów CSIRT (Computer Security Incident Response Team) w celu szybkiej wymiany informacji o wykrytych lukach (Zero-Day Exploits) i technikach APT.

Implikacje dla Kowalskiego (obrona osobista)

Licz się z Phishingiem: należy zawsze kwestionować nagłe wiadomości, linki i prośby o pieniądze lub dane, ponieważ socjotechnika jest najczęstszym wektorem ataku.

MFA jest koniecznością: włącz uwierzytelnianie dwuskładnikowe wszędzie, gdzie to możliwe, zwłaszcza na poczcie i w mediach społecznościowych.

Aktualizacje i antywirus: utrzymuj oprogramowanie i systemy operacyjne w pełnej aktualności i używaj sprawdzonego oprogramowania antywirusowego, aby zminimalizować ryzyko Malware i Exploitation.

Unikalne hasła: używaj menedżera haseł i nigdy nie używaj tego samego hasła do różnych usług (ochrona przed Credential Stuffing). Staraj się stosować w haśle te znaki -/.,”:; (jeśli twoje hasło nawet „wypłynie” i dostanie się do bazy danych, to te znaki służą do oddzielania w takich bazach pól rekordów, więc nawet jak cyberprzestępcy zdobędą bazę z hasłami, twoje hasło zostanie źle odczytane).

Podsumowanie

Analiza wykazała, że krajobraz zagrożeń obejmuje zarówno ataki nastawione na szybki zysk (np. Ransomware, Phishing), jak i wysoce zaawansowane operacje państwowe (APT). Socjotechnika pozostaje najczęstszym wektorem początkowego dostępu, wykorzystując ludzką naiwność do kradzieży poświadczeń i infekcji złośliwym oprogramowaniem. Hakerzy komercyjni dążą głównie do eksfiltracji danych i wyłudzenia okupu, natomiast jednostki państwowe skupiają się na szpiegostwie i sabotażu infrastruktury krytycznej. Techniki APT cechuje długotrwałość i wykorzystanie ukrytych metod, takich jak ataki na Łańcuch Dostaw czy wykorzystanie legalnych narzędzi systemowych (LotL). Kluczową obroną dla wszystkich podmiotów jest uwierzytelnianie dwuskładnikowe (MFA) oraz bezzwłoczne aktualizowanie systemów. Firmy muszą inwestować w Segmentację Sieci i Wykrywanie (SIEM/EDR), aby powstrzymać ruch boczny i ukryte kanały kontroli (C2). Najważniejsza w walce z Ransomware i sabotażem jest strategia izolowanych kopii zapasowych, zapewniająca Ciągłość Działania. Państwa muszą natomiast skoncentrować się na Weryfikacji Dostawców i ochronie sieci przemysłowych. Ostatecznie, skuteczna cyberochrona wymaga połączenia zaawansowanej technologii z wysoką świadomością każdego użytkownika.

Co to oznacza?

Współczesne cyberzagrożenia to mieszanka działań zwykłych oszustów szukających szybkiego zarobku oraz profesjonalnych grup opłacanych przez państwa, które zajmują się szpiegowaniem i niszczeniem ważnych systemów. Przestępcy najczęściej wykorzystują naszą nieuwagę, by za pomocą fałszywych wiadomości wykraść hasła lub zainstalować wirusy, które blokują dostęp do danych dla okupu (Ransomware). Grupy państwowe (APT) działają natomiast po cichu i przez długi czas, atakując m.in. dostawców oprogramowania, aby przejąć kontrolę nad całymi infrastrukturami. Aby się przed tym chronić, każdy z nas powinien stosować podwójne logowanie do kont i regularnie aktualizować telefon oraz komputer, natomiast firmy muszą dzielić swoje sieci na mniejsze części i stale monitorować podejrzaną aktywność. Kluczowe jest również posiadanie bezpiecznych kopii zapasowych, które pozwolą szybko przywrócić działanie firmy po ataku, bo ostatecznie bezpieczeństwo zależy zarówno od technologii, jak i od czujności każdego użytkownika.